2023 新疆高校大学生信息安全大赛 writeup

MISC

signin

下载附件是一张图片,用 16 进制编辑器打开发现最后面有 base64 编码后的内容

解码即可得到 flag

CRYPTO

morse

**

打开以后是一个莫斯密码,直接解密就可以得到 “QKDFEWD”,输入进去提交即可得到 flag

keyboard

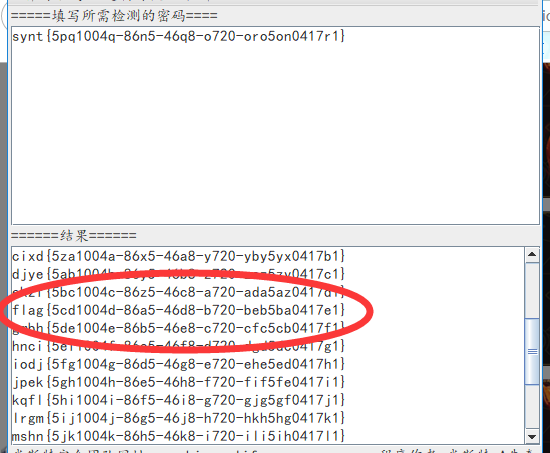

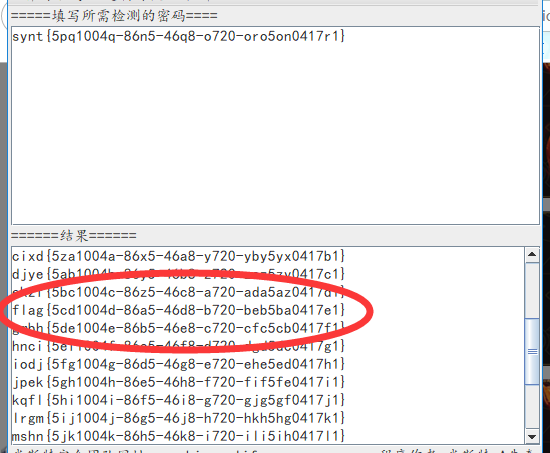

打开题目

先将这个排序一下

然后下面的密文是坐标,例如 “13” 代表第一行第三个字符 “T”,按此规则逐个查找即可得到 flag:flag{THISFLAGAAAAAA}

WEB

WEB1

查看 js 文件可以得到 flag

web3

下载文件以后得到一段编码内容

发现是 unicode 编码,直接解码即可得到 flag