(原创) 校园卡破解系列之数据修改 [pm3 破解饭卡][pm3 修改数据][校园卡修改][IC 卡修改数据]

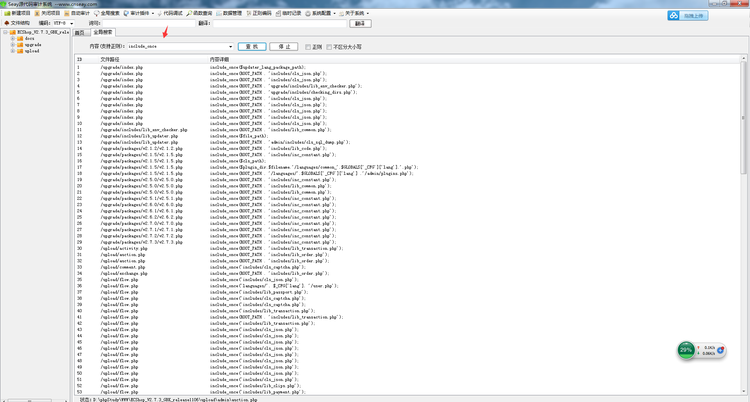

提升完 IC 卡权限,就该考虑能不能修改饭卡金额了。通过两次消费前后饭卡数据的对比分析,发现虽然卡片数据包含较多扇区和区块,但消费前后变化的地方仅涉及两个扇区,这为后续分析提供了便利。通过十六进制与十进制转换,可进一步拆解变化的数据:

消费后金额:373.2(数字:37320;16 进制:91C8)

各扇区数据详情

0 扇区

92EB5A1C3F08040001C5EAB57F82DF1D(IC 卡号)

19A0000F374A01155D01211D02051A29

F10032000000000000229A6F9F00008E

1 扇区

0091C800000000000900D5C79F0000BD(91C8=37320;D5=213;BD=189)

0091C800000000000900D5C79F0000BD(91C8=37320;刷卡次数:213)

110817232908000ABE00041A02B36803

2 扇区

B0****000000000000(B0****= 名字,出于隐私保护已打码)

A6532231999B00000000000000000000

00000036353332323331393939000000(36353332323331393939=6532231999)

尴尬的是,参考网上教程尝试修改金额或时间时,发现目标数据存在动态加密,暂时无法直接破解。于是换了个思路 ——内网渗透:

跑到食堂观察充值处设备,发现电脑虽连接网线,但未部署路由器且未开启 WiFi,手机也搜索不到食堂专属 WiFi,内网渗透方案只能暂时搁置,等待后续食堂开放 WiFi 后再尝试。

既然内网渗透暂时无法推进,便继续换思路:像克隆权限一样,直接复制饭卡数据到空白 UID 卡。具体操作流程与系列文章(一)一致,此处不展开阐述。不过当时也有顾虑:若读卡器联网,对比两次刷卡数据发现不一致,可能会触发卡片锁死或注销机制。但还是决定先测试,流程如下:

先刷原饭卡(金额 180 余元),消费一个鸡腿后记录数据;

再刷克隆的空白 UID 卡,结果成功消费,未出现任何错误提示。

没想到这么轻易就成功了!一张空白 UID 卡仅 1.5 元,开玩笑说 “先定个小目标,复制学校饭卡一个亿,吃遍高中三年”。其实这个方法没什么技术含量,下次还是想尝试内网渗透这类更有挑战性的操作~

结尾

最后把情况告诉唐总,他开玩笑说 “给我们都加点钱再报告学校”,之后便正式向德育处老师反馈了这个漏洞,希望学校能及时与食堂沟通,修复这一安全隐患。

重要声明:本文仅用于交流与科研学习,请勿对文中提及的内容进行恶意使用!本社团及作者社长十三年对读者后续的行为不承担任何法律责任。

![(原创)NOIP [全国青少年信息学奥林匹克联赛] 初赛之后的杂谈](https://www.klmyssn.com/zb_users/upload/201610/48c31477148715.jpg)

![(原创)sqlmap 注入初级教程 [sqlmap][sqlmap 指令][sqlmap 怎么用]](https://www.klmyssn.com/zb_users/upload/201611/b6c31480434667.png)