(原创) 校园卡破解系列之内网渗透提权校园卡服务器 [内网渗透][服务器提权][渗透内网]

1. 时间与环境

渗透时间:上午大课间(仅十几分钟完成)

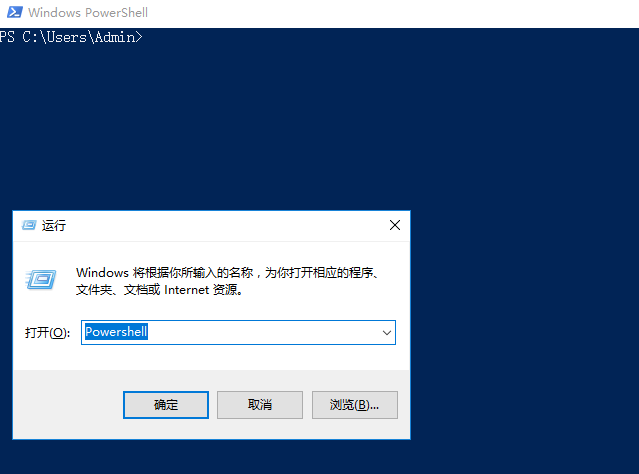

操作设备:班级 XP 系统电脑(性能有限,需选择轻量工具)

内网 IP:本地 IP 为,扫描网段定为-

2. 工具选择

优先工具:Kali 的 MSF 模块(可直接爆破端口,但 XP 电脑性能不足且时间紧张,放弃)

最终工具:PHP 脚本(13.php)+ PHPStudy,5 分钟快速搭建扫描环境,适配 XP 系统轻量需求

二、内网扫描与目标发现

1. 端口扫描结果

通过 PHP 脚本扫描内网,发现开放 8000 端口,结合经验推测存在 WEB 服务:

2. 目标服务确认

访问,确认存在 AppServer 服务,且包含phpMyAdmin入口(推测为校园卡系统相关服务器):

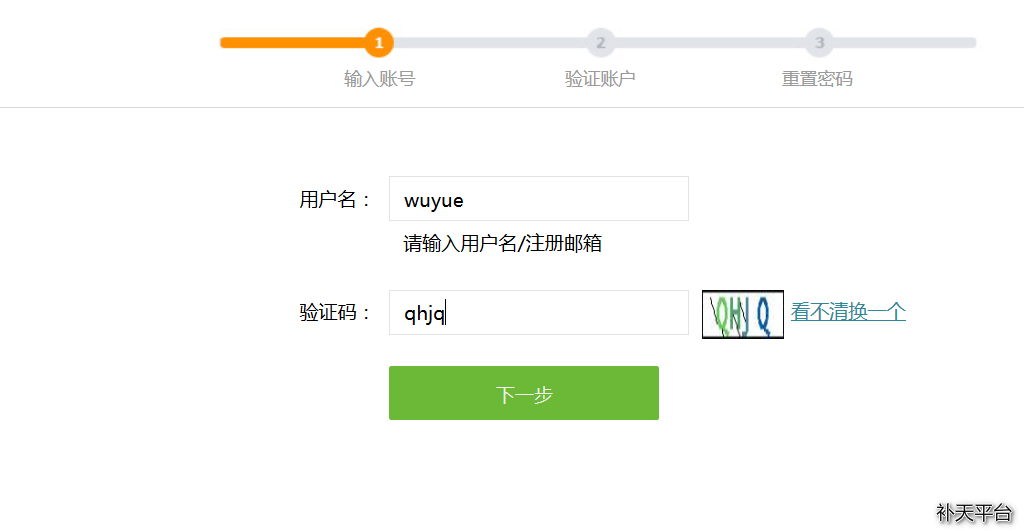

三、突破 phpMyAdmin:弱口令与权限获取

1. 弱口令登录

尝试phpMyAdmin默认账号密码root/root,直接登录成功(内网安全防护薄弱,后续发现多台服务器均存在弱口令问题,包括打印机、路由器管理后台):

2. 植入一句话木马

通过 SQL 语句插入一句话木马,步骤如下:

在 phpMyAdmin 中执行 SQL 语句,将木马写入网站可访问目录;

使用菜刀工具连接木马地址,获取服务器基础权限;

因服务器未做目录权限限制,直接通过菜刀执行提权操作(添加管理员账号),全程无阻力。

四、服务器提权与敏感信息获取

1. 管理员密码读取

通过菜刀上传mimikatz工具,读取服务器管理员账号密码,发现仍为弱口令(后续反思:可在 PHP 扫描脚本中增加 3389 端口爆破功能,提高效率)。

2. 服务器功能确认

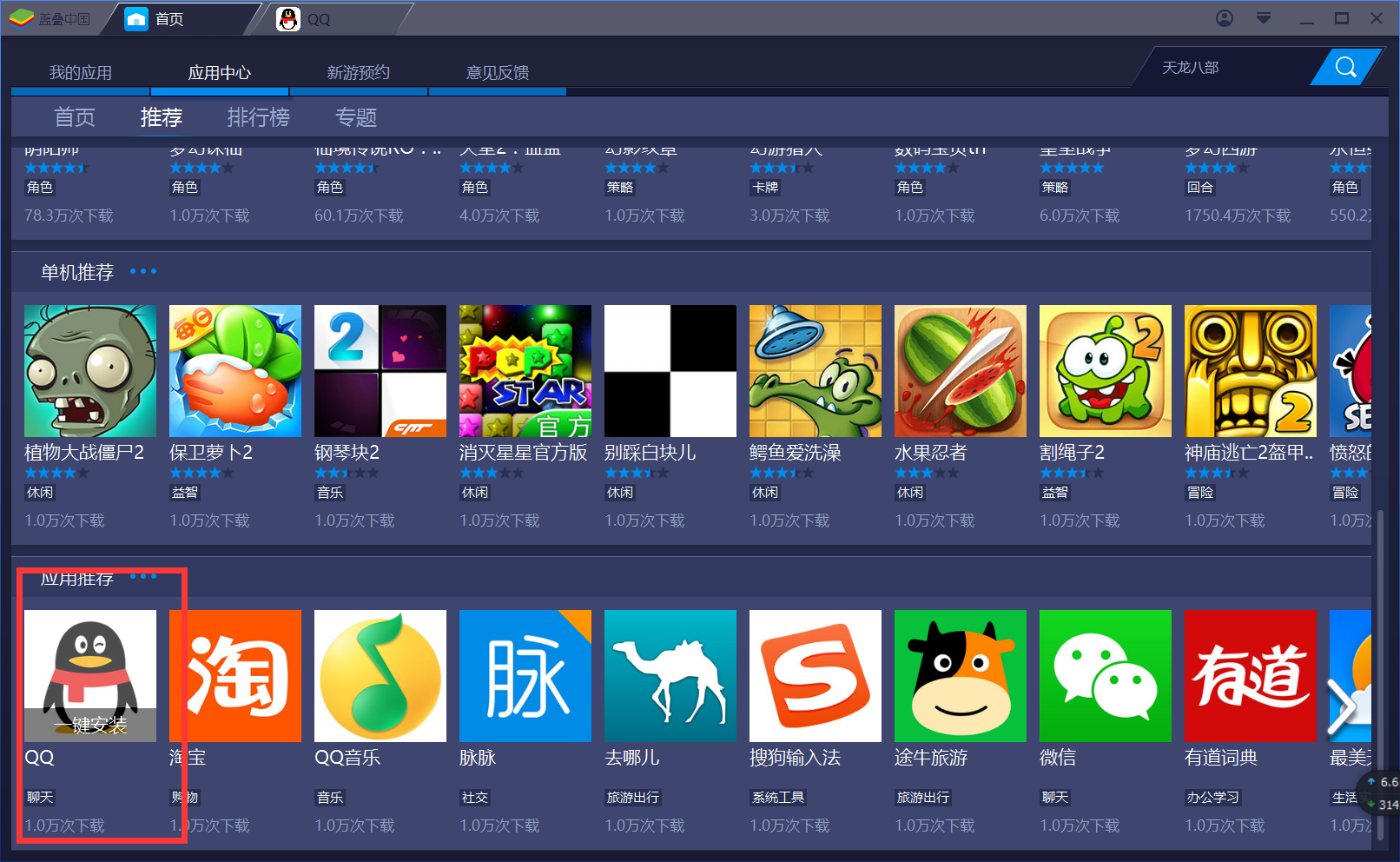

登录服务器后,发现安装的核心服务:

校园卡 / 门禁卡一体化管理软件(新开普品牌,版本较老旧);

HP 打印机管理系统(关联学校试卷打印功能)。

因管理员未在线,直接登录校园卡管理软件:

五、校园卡系统操作与漏洞验证

1. 软件功能与漏洞

校园卡系统与食堂消费系统同源,食堂端仅多 “充值功能”;

与新开普公司技术人员沟通时,对方初期否认漏洞,后在现场用破解卡消费(请吃鸡腿)验证后,改口称 “M1 卡本就有漏洞”(注:CPU 卡目前无公开破解方法,对方说法不准确)。

系统界面与数据:

2. 权限提升与门禁控制

将个人校园卡权限改为 “特权卡”,可打开学校所有门禁(部分门禁因未联网无法使用,学校弱电维护存在问题);

发现系统数据错误:个人性别被标记为 “女”,数据管理不严谨。

六、内网安全问题总结

1. 安全防护失效

杀毒软件:克拉玛依教育局专用版瑞星杀毒、360 企业版,均无法检测未免杀的一句话木马,防护形同虚设;

弱口令泛滥:服务器、phpMyAdmin、设备管理后台等均使用弱口令,无密码复杂度要求;

权限管控缺失:网站目录无权限限制,可直接通过木马提权至管理员权限。

2. 后续建议

强制密码复杂度:所有服务器、管理后台需设置强密码,并定期更换;

升级安全软件:更新杀毒软件病毒库,启用实时防护功能;

细化权限管控:限制网站目录写入权限,禁止非授权提权操作;

![(原创)NOIP [全国青少年信息学奥林匹克联赛] 初赛之后的杂谈](https://www.klmyssn.com/zb_users/upload/201610/48c31477148715.jpg)

![(原创)求人不如求己 -- 剪辑音乐就是这么简单 [如何剪辑音乐]](https://www.klmyssn.com/zb_users/upload/201611/05e01478705281.png)

![2017_最新过狗一句话编写_附成品 [过狗一句话][过安全狗 bypass]](https://www.klmyssn.com/zb_users/upload/2025/08/202508221755807903132764.png)