(原创)市教育局 web 渗透 — 市 OA 系统 [web 渗透实例][教育局网络安全][内网安全][内网渗透][oa 系统漏洞]

本次渗透是在取得教育局网络第三方厂商(即时讯立维公司)授权许可之后进行的渗透测试。漏洞报告已第一时间交给教育局及第三方厂商,并协助厂商完成修补,至文章发布时,文中漏洞已修复。本文仅选取漏洞报告部分内容公开,完整漏洞报告模板存放于社团群内部。

2. 免责申明

请使用者注意使用环境并遵守国家相关法律法规!

本文仅供学习与交流,请勿用本文提到的技术方法进行破坏行为,由于使用不当造成的后果,十三年社团不承担任何责任!

二、渗透测试过程

1. 信息搜集

1.1 目标范围确定

扫描教育局相关域名与 IP,重点关注以下目标:

域名:(学生评价 WEB 平台,默认 WEB 端口)、(教师 OA 平台)

IP:(对应)、(对应)

1.2 端口与服务信息

:开放 9090 端口,为教师 OA 平台登录入口,地址:http://pj.klmyedu.cn:9090/klmy_pingjia/login.action

教育局网络设备:发现山石网科防火墙远程管理端口,建议通过 IP 地址限制远程管理权限,降低暴露风险。

2. 漏洞扫描与验证

2.1 SQL 注入漏洞(教师 OA 登录口)

漏洞验证:通过 sqlmap 测试,确认存在 SQL 注入,可读取 WEB 数据库信息:

关键信息:

Web 应用技术:JSP

后端数据库:Microsoft SQL Server 2005

测试终止说明:因临近期末,教师需频繁使用该平台,服务器性能无法承载持续注入测试,为减少对用户应用的影响,验证漏洞后停止进一步渗透。

2.2 Apache Tomcat 示例目录漏洞(/examples)

漏洞原理:Apache Tomcat 默认安装的/examples目录包含 Session 操纵样例(/examples/servlets/servlet/SessionExample),Session 全局通用,攻击者可通过操纵 Session 获取管理员权限。

2.3 Apache Struts2 远程代码执行漏洞(ST2 漏洞)

漏洞位置:同教师 OA 登录口(http://pj.klmyedu.cn:9090/klmy_pingjia/login.action)

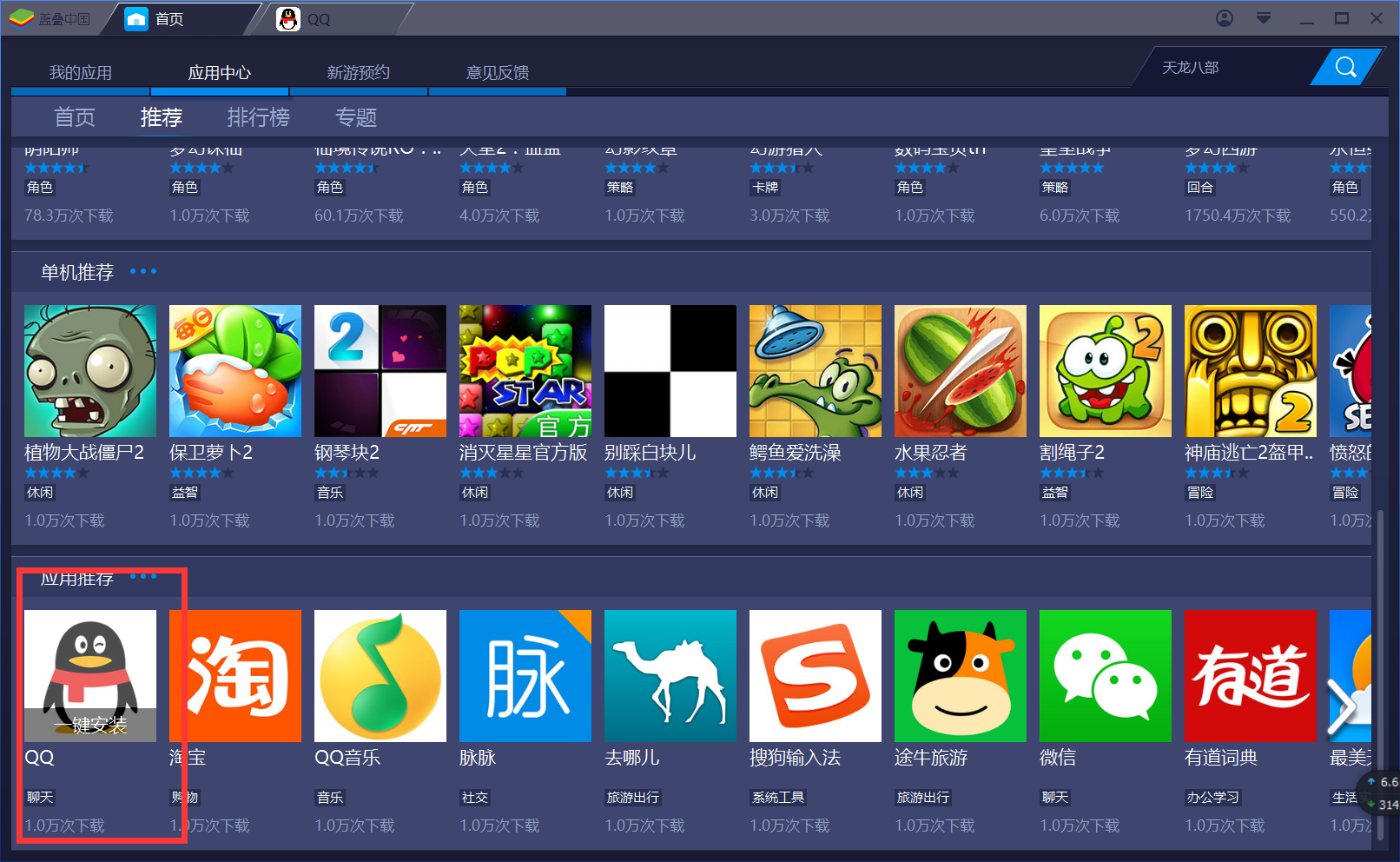

漏洞利用:使用 ST2 漏洞利用工具(社团工具地址:),获取服务器敏感信息:

网站物理路径:D:\vcm\pingjia\tomcat5\webapps\klmy_pingjia

系统环境:Windows 2003(x86),Java 1.5.0_18,JDK 路径D:\vcm\pingjia\jdk1.5.0_18\jre

权限:SYSTEM权限(最高系统权限)

其他信息:Java 类路径、库路径等完整环境配置

工具优势:支持列出服务器目录,解决 JSP 木马上传后跳转登录口的问题 —— 直接将 Shell 传到网站根目录,可正常连接。

3. 漏洞利用与服务器提权

3.1 上传大马与权限绕过

上传社团专用 JSP 大马(下载地址:https://www.klmyssn.club/dama/ssn-jsp.zip),服务器虽安装 360 主动防御、安全狗、瑞星杀毒(教育局专版),但未对大马上传与执行造成拦截。

提权思路:参考社团历史文章(https://www.klmyssn.com/?post=62),上传getpass.exe工具,在大马中执行命令读取服务器账号密码。

3.2 弱口令发现

读取密码后,发现管理员账号(administrator)使用弱口令,且后续教育局内网渗透中发现 80% 服务器均使用该类弱口令,存在严重安全隐患。

三、渗透测试结果

1. 成功提权的服务器

| 服务器类型 | 型号 | 内网 IP | 关键信息 |

|---|---|---|---|

| OA 办公系统后台服务器 | HP proliant DL580 | 172.16.1.X | 承载 VCM 评价 WEB 平台,SYSTEM权限控制 |

| 数据库群集服务器 | HP proliant DL583 | 172.16.1.X | 存储全市中小学生身份证数据(评价系统登录账号),数据泄露风险极高 |

| 科大讯飞跳板服务器(意外) | HP proliant DL581 | 172.16.1.X | 可作为内网进一步渗透的跳板节点 |

2. 漏洞危害

ST2 漏洞直接导致 OA 服务器被提权,进而可实现教育局内网服务器 “漫游”,泄露全市中小学生及教师的身份证等敏感信息:

历史入侵痕迹:在服务器 D 盘根目录发现前人遗留的 WebShell 与木马,但服务器安全软件(360、安全狗、瑞星)未检测拦截,安全防护形同虚设:

四、后续与说明

完整渗透测试报告已上传至社团群,社员可下载学习;

此次渗透为合法授权测试

附:社长被教育局招安的聘书(证明渗透合法性):

![(原创)想学黑阔?这些书可以带你飞![web 安全书籍]](https://www.klmyssn.com/zb_users/upload/201610/4a471477235276.png)

![(原创)校园卡破解系列之权限克隆 [pm3 破解饭卡][pm3 克隆数据][校园卡克隆][IC 卡克隆]](https://www.klmyssn.com/zb_users/upload/201611/b6c31478534423.png)

![(原创)渗透某常德棋牌游戏 [棋牌游戏漏洞][逻辑漏洞][app 渗透]](https://www.klmyssn.com/zb_users/upload/201711/29551511442886.png)